Wie versteckt Glassworm seinen Code?

Idee

GlassWorm nutzt Besonderheiten von Unicode, um bösartigen Code in VS Code Extensions in dem Sinne zu verstecken, dass der Code für Menschen unsichtbar ist.

Dieser Code wird durch einen kleinen Lader in echten Code umgewandelt und ausgeführt.

Hintergrund

Im Unicode Standard sind im Bereich FE00–FE0F die Variation Selectors definiert.

Diese Zeichen verändern die Darstellung des vorhergehenden Zeichens.

In den meisten Schriftarten haben diese Zeichen keine sichtbare Auswirkung.

In den meisten Code-Editoren (Stand 2025) werden diese Zeichen ignoriert; insbesondere auch dann, wenn keine gültige Verwendung vorliegt.

Es gibt in Unicode auch explizit definierte unsichtbare Zeichen, z. B. ZERO WIDTH NON-JOINER (U+200C), die sich ggf. auch für Angriffe eignen.

Beispiel

Generierung einer Textdatei „mit unsichtbarem Text“ (>Java 25):

1void main(){2// the dot is added to have a reliable end-of-line marker.3IO.println("\u200c."); // ZERO WIDTH NON-JOINER4IO.println(" \uFE00.");5IO.println(" \uFE01.");6IO.println("\uFE01\uFE02.");7IO.println("\uFE01\uFE02\uFE03\uFE04\uFE05\uFE06\uFE07\uFE08.");8IO.println("l\uFE01(\uFE02\"\uFE03!\uFE04\"\uFE05)\uFE06;\uFE07.");9}

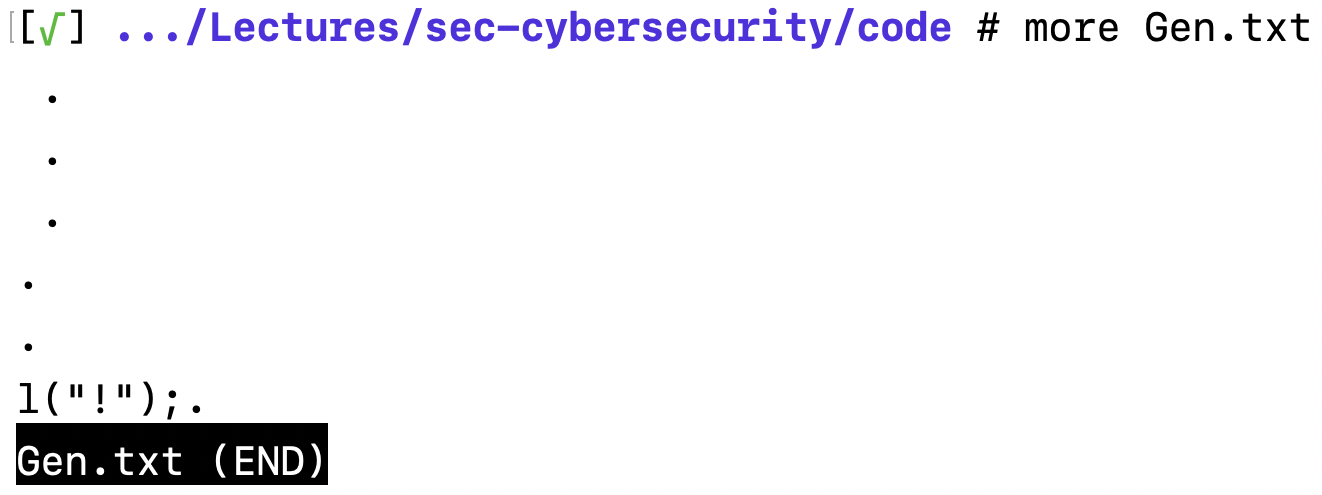

Ausführung von Gen.java (Voraussetzung: die Konsole verwendet UTF-8 oder ein anderes Unicode-kompatibles Encoding):

1 $ java Gen.java > invisible.txt

Hexansicht der generierten Datei (z. B. mit xxd invisible.txt):

00000000: e280 8c2e 0a20 efb8 802e 0a20 efb8 812e ..... ..... .... 00000010: 0aef b881 efb8 822e 0aef b881 efb8 82ef ................ 00000020: b883 efb8 84ef b885 efb8 86ef b887 efb8 ................ 00000030: 882e 0a6c efb8 8128 efb8 8222 efb8 8321 ...l...(..."...! 00000040: efb8 8422 efb8 8529 efb8 863b efb8 872e ..."...)...;.... 00000050: 0a

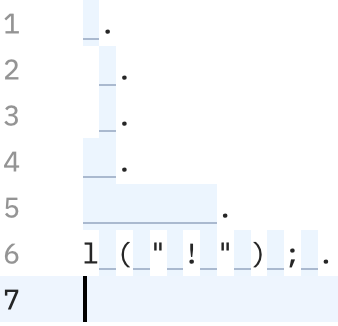

Anzeige im MacOS 26.1 Terminal

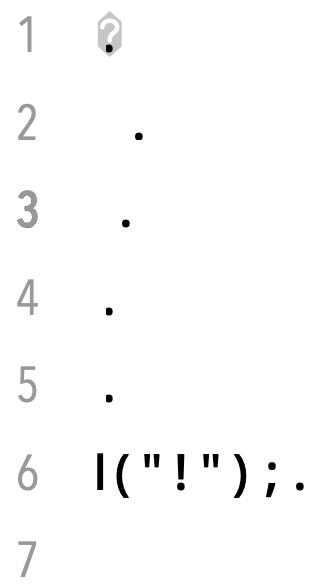

Anzeige im CotEditor 6.1.2

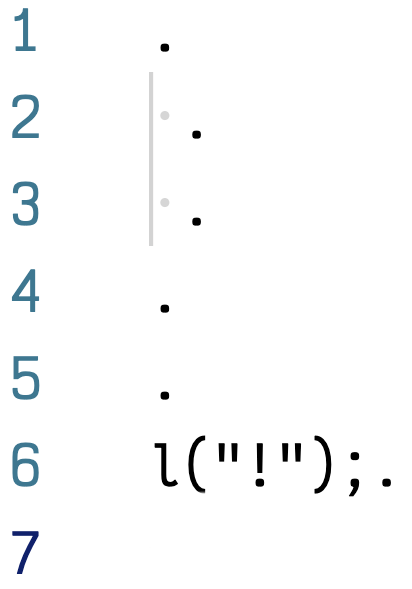

Anzeige in VS Code 1.107.0

Anzeige in Zen 0.216.1