Informationsgewinnung - Beispiel

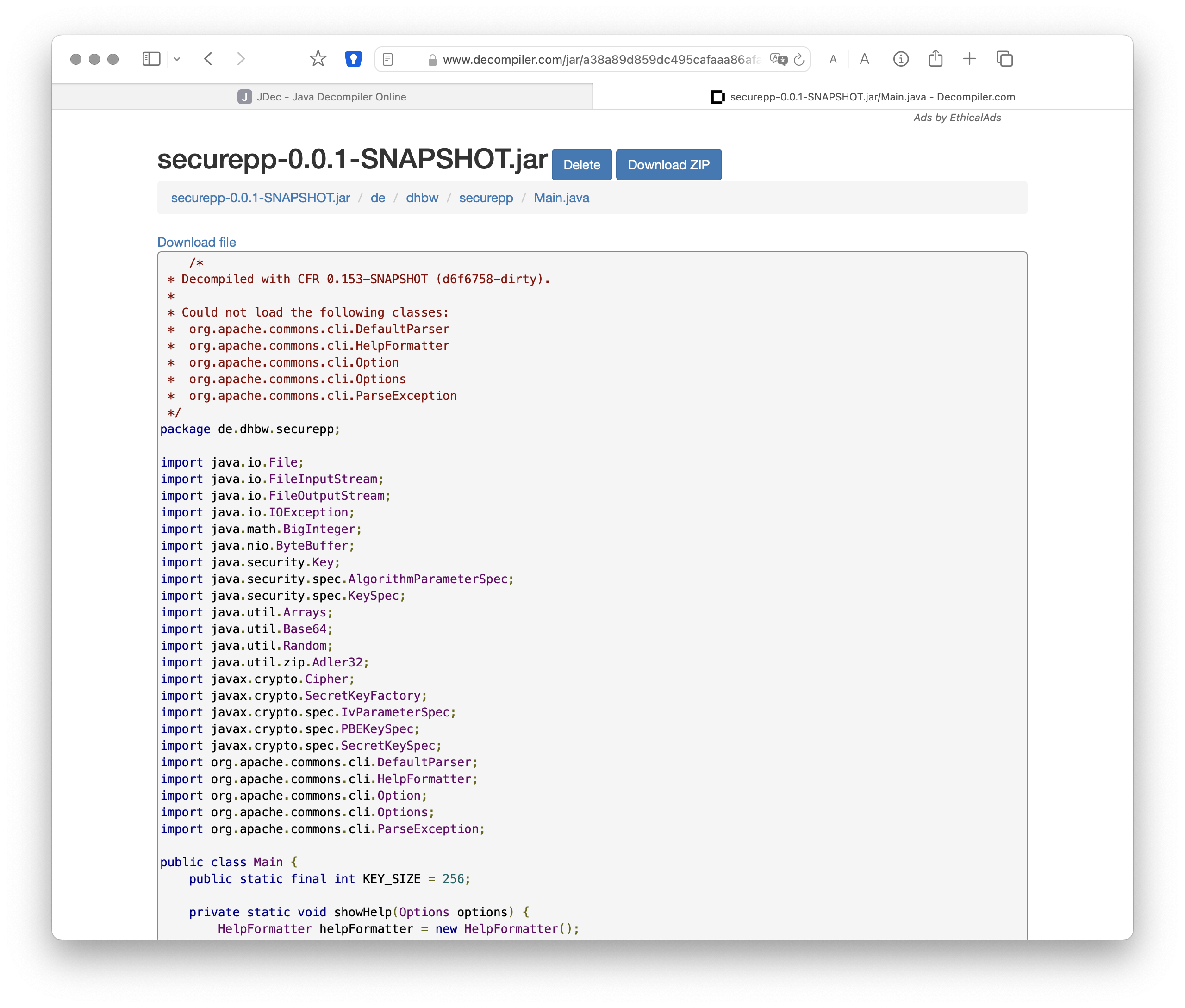

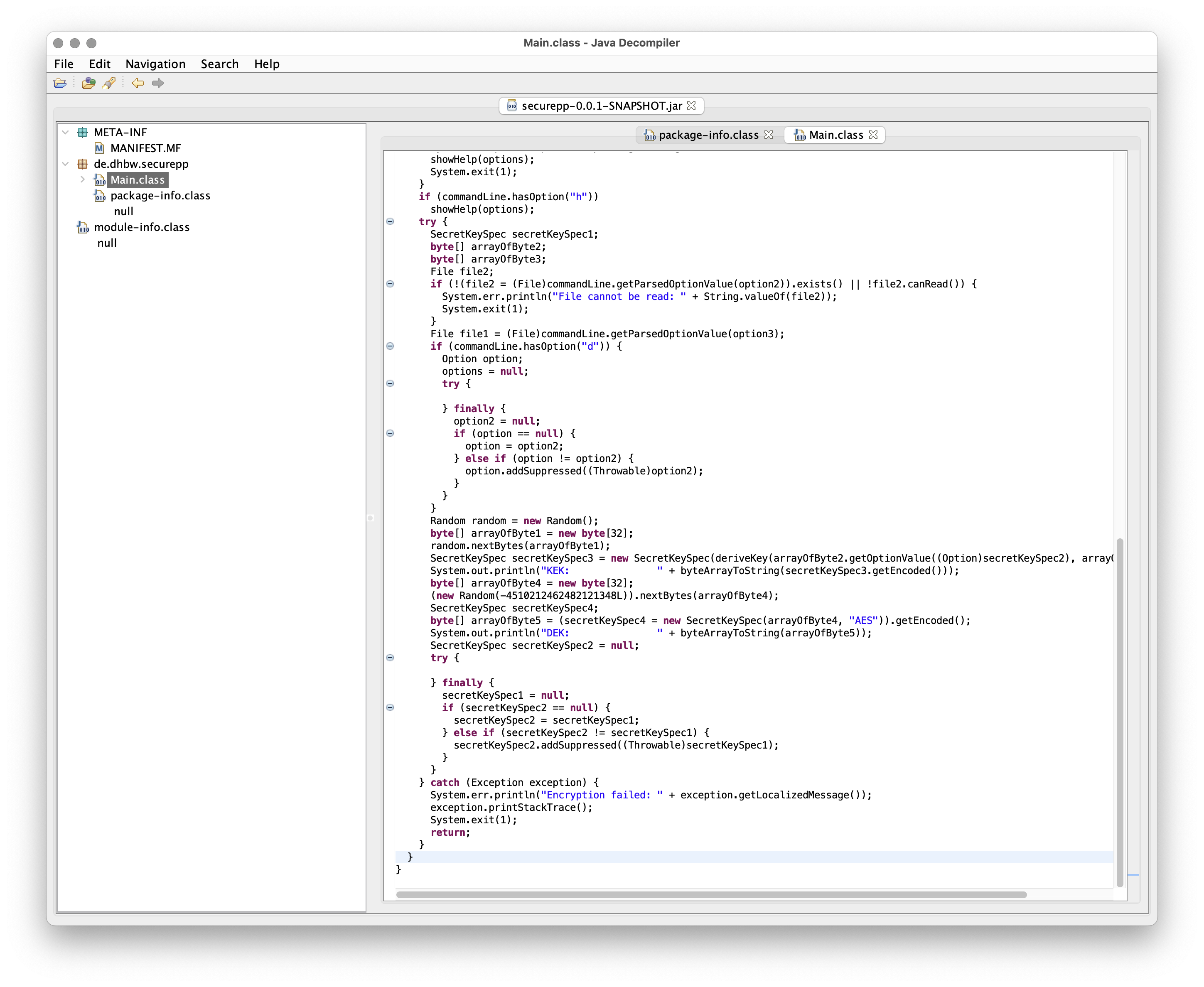

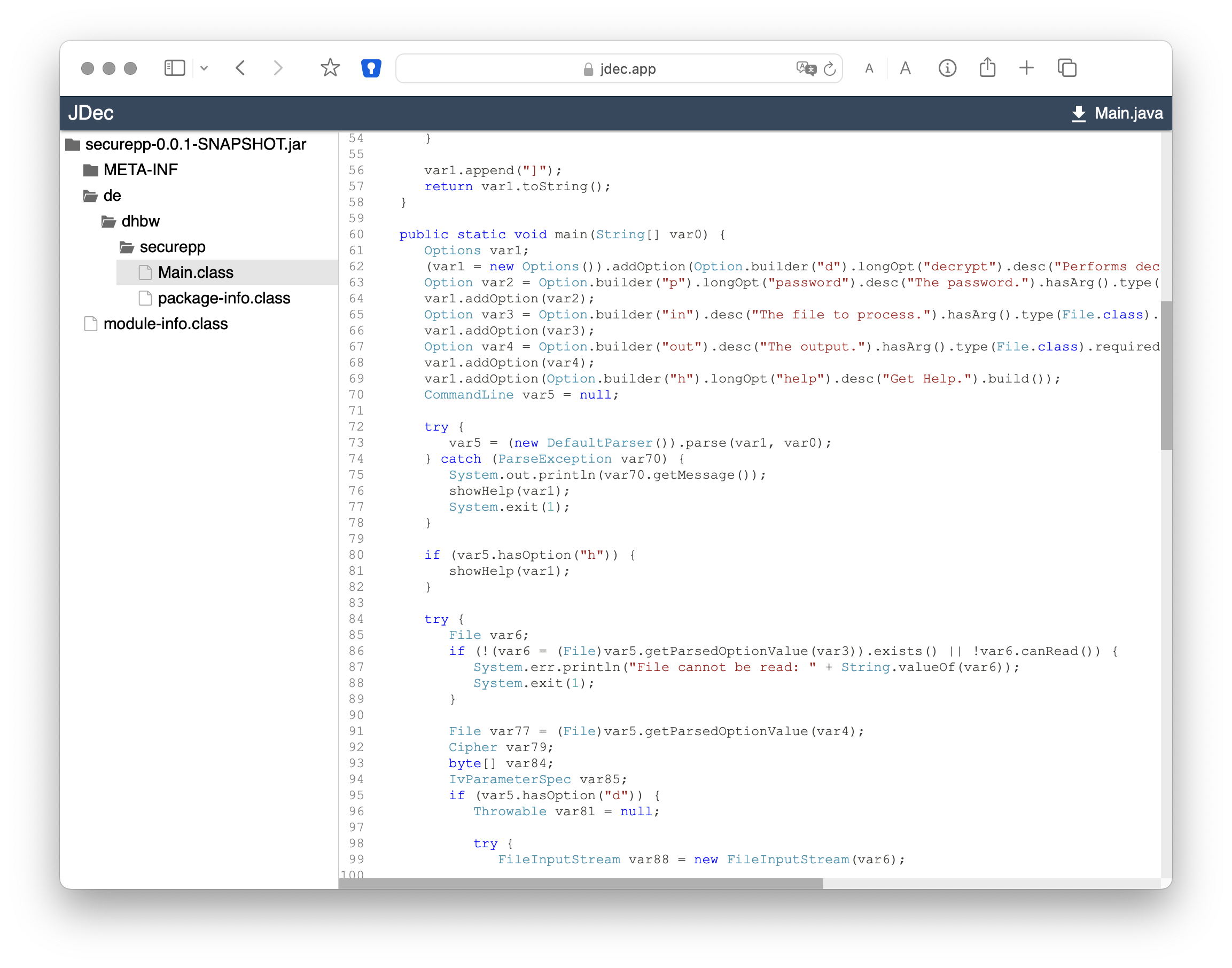

Gegeben sei eine App zum Ver- und Entschlüsseln von Dateien sowie ein paar verschlüsselte Dateien. Mögliche erste Schritte vor der Analyse von Binärcode:

Die ausführbare Datei ggf. mit file überprüfen (z. B. wie kompiliert und für welches Betriebssystem und Architektur)

Beispiel:

$ file /usr/bin/openssl /usr/bin/openssl: Mach-O universal binary with 2 archi... /usr/bin/openssl (for architecture x86_64): Mach-O 64-bit /usr/bin/openssl (for architecture arm64e): Mach-O 64-bit

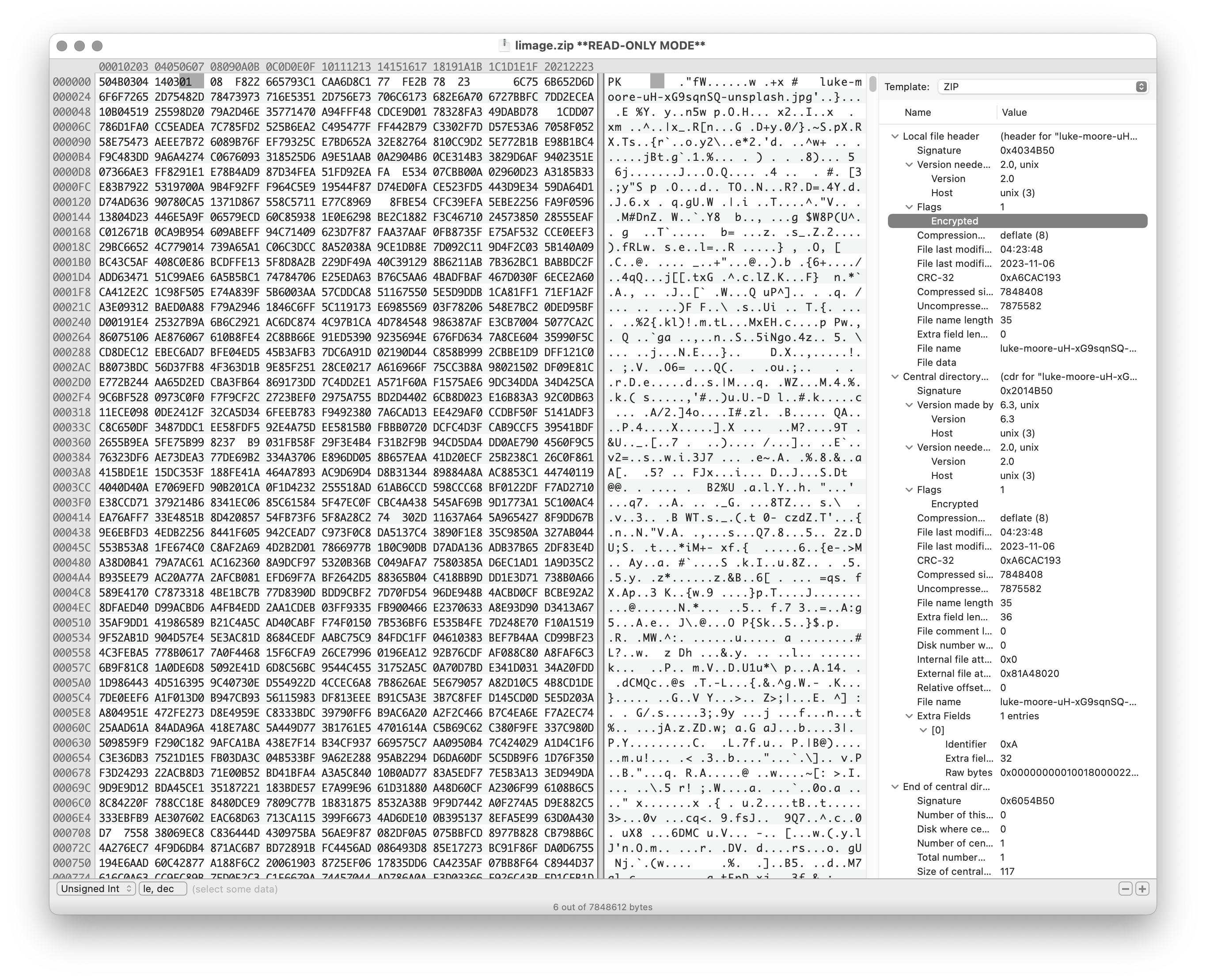

Die Dateien mit einem (guten) Hexeditor auf Auffälligkeiten untersuchen.

Die Datei auf bekannte Viren und Malware überprüfen.

Eine Datei mit einem bekannten Inhalt verschlüsseln und danach vergleichen.

Ist die Datei gleich groß?

Falls ja, dann werden keine Metainformationen gespeichert und das Passwort kann (ggf.) nicht (leicht) verifiziert werden.

Eine Datei mit verschiedenen Passworten verschlüsseln.

Sind die Dateien gleich?

Falls ja, dann wäre die Verschlüsselung komplett nutzlos und es gilt nur noch den konstanten Schlüssel zu finden.

Gibt es Gemeinsamkeiten?

Falls ja, dann wäre es möglich, dass das Passwort (gehasht) in der Datei gespeichert wird.

Eine Datei mit einem wohldefinierten Muster verschlüsseln, um ggf. den "Mode of Operation" (insbesondere ECB) zu identifizieren.

Mehrere verschiedene Dateien mit dem gleichen Passwort verschlüsseln

Gibt es Gemeinsamkeiten?

Falls ja, dann wäre es möglich, dass die entsprechenden Teile direkt vom Passwort abgeleitet werden/damit verschlüsselt werden.

...